SAML認証によるSSOを設定する

概要

SAML認証は以下の3つのStepで設定します。

- TimeTracker RX と連携先サービスに必要な情報を設定する。

- 連携できることを確認する。

- SSOを有効にするユーザーを設定する

設定時の注意事項を次のリンクに記載していますので、事前にご確認ください。: 「SAML認証時の注意事項」

TimeTracker RX と連携先サービスを設定する

今回は Microsoft Azure AD を例にして、TimeTracker RX と連携先サービスを設定します。

提供元により画面が変更される可能性があります。詳細は提供元にご確認をお願い致します。

-

TimeTracker RX に管理者権限があるユーザーでログインし、システム管理画面を開いてください。

-

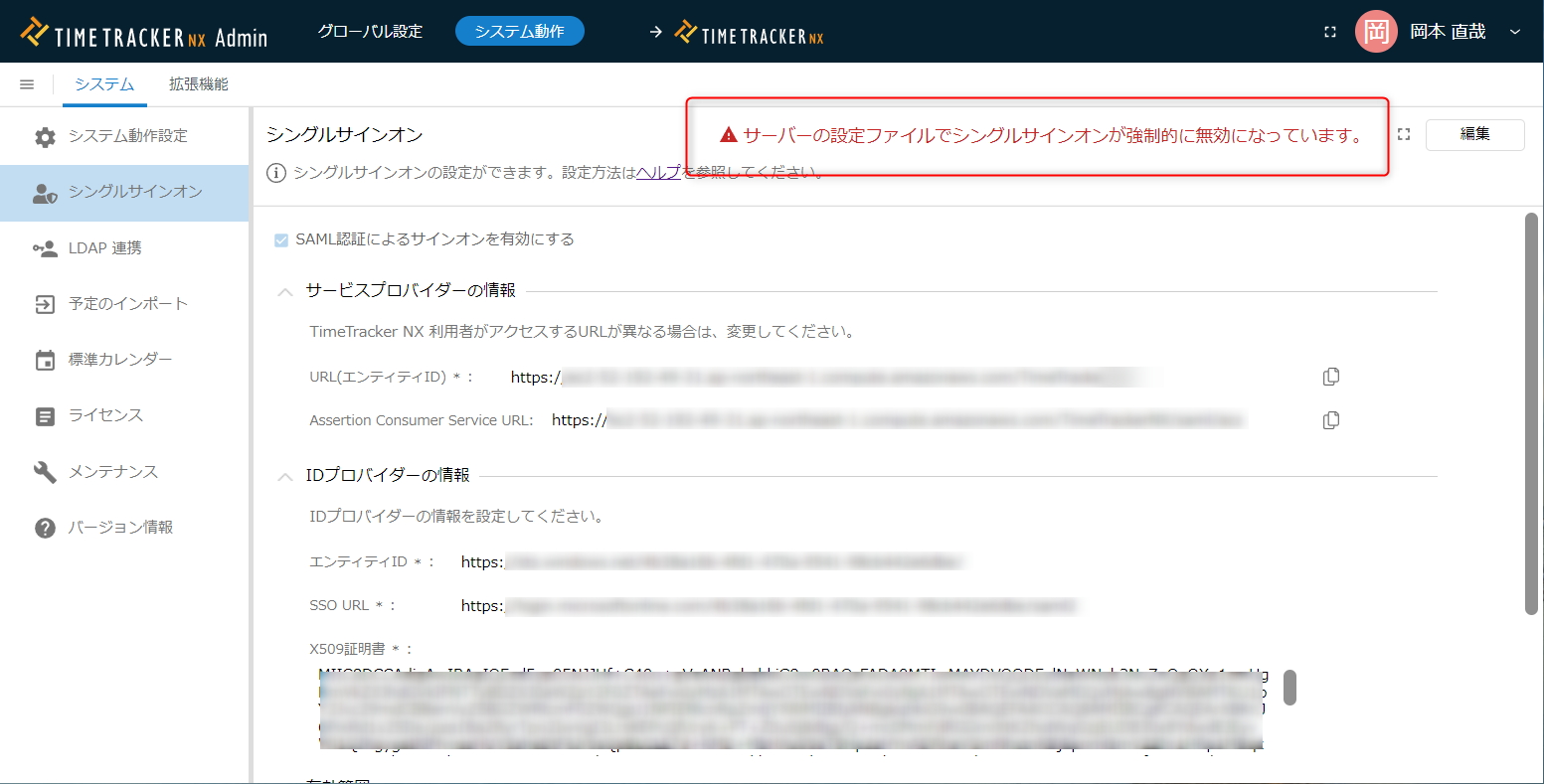

下図の画面に移動し、「編集」ボタンをクリックしてください。

-

「SAML認証によるサインオンを有効にする」(下図①)をチェックしてください。

「URL(エンティティID)」「Assertion Consumer Service URL」が表示されますので、コピーしてテキストに貼り付けてください。 ②、③をクリックすると値をコピーできます。

②、③をクリックすると値をコピーできます。 -

次のリンクに Microsoft アカウントでログインしてください。: 「Microsoft 365 管理センター」

-

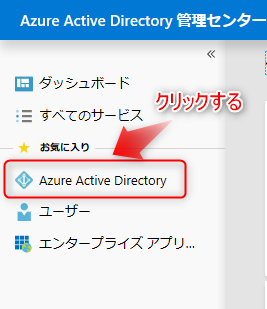

サイドナビから 「Azure Active Directory」をクリックしてください。

-

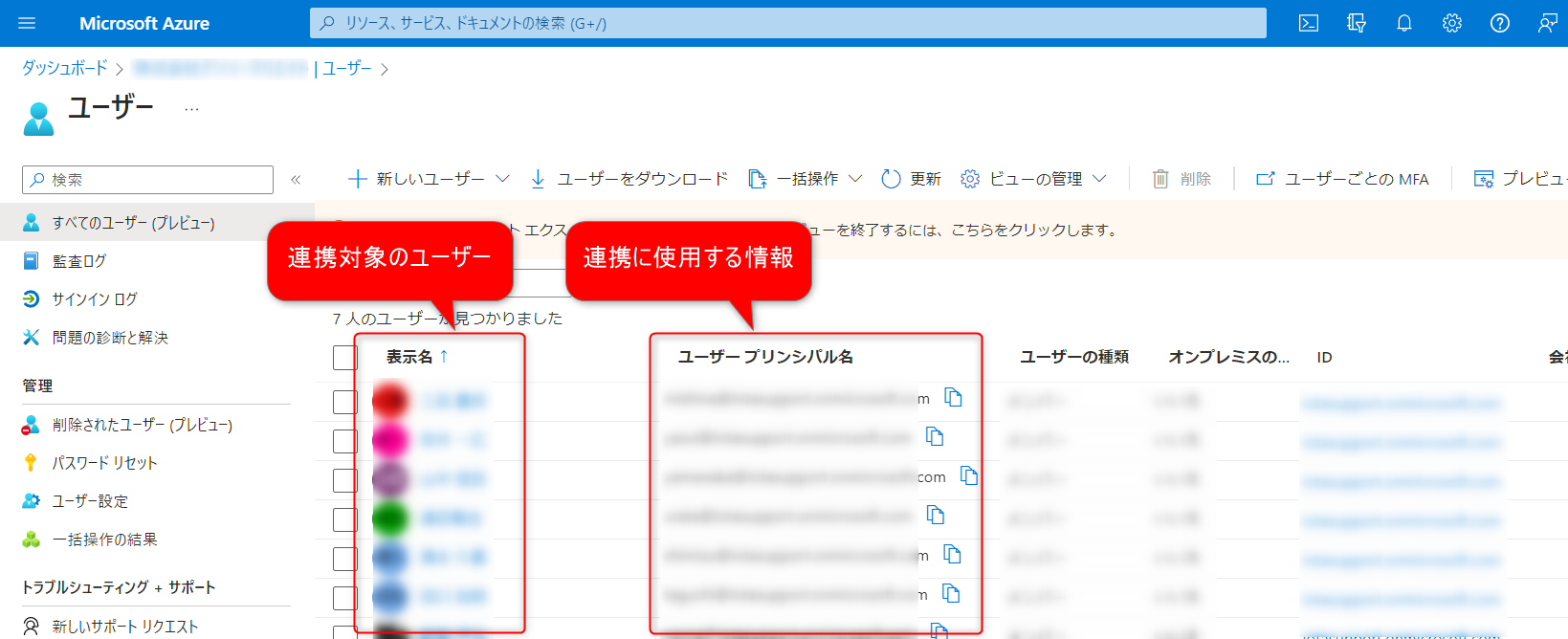

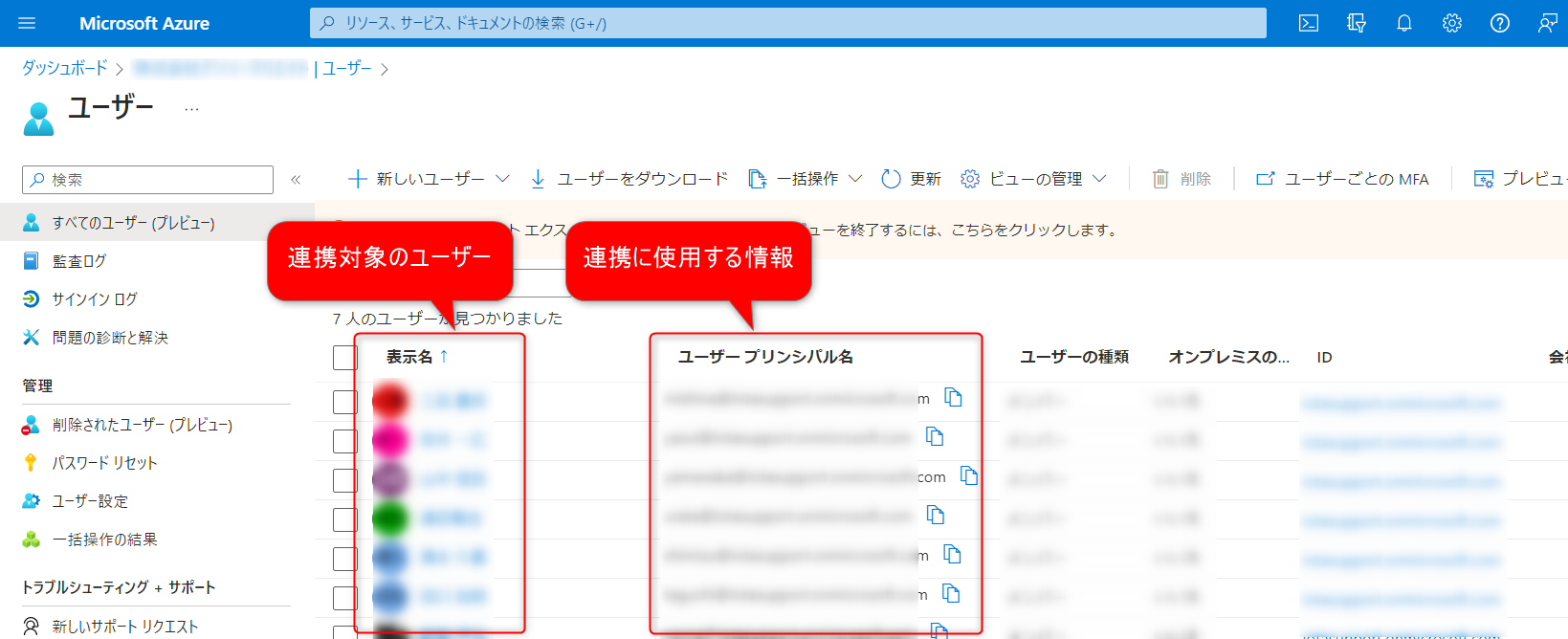

遷移後の画面のサイドナビから「ユーザー」をクリックしてください。

クリック後の画面で表示されるユーザーが連携対象のユーザーです。

不足しているユーザーがいる場合は、事前にユーザーを追加してください。 この画面に�表示される「ユーザープリンシパル名」を次のリンクで使用します。: 「SAML認証をするユーザーを設定する」

この画面に�表示される「ユーザープリンシパル名」を次のリンクで使用します。: 「SAML認証をするユーザーを設定する」 -

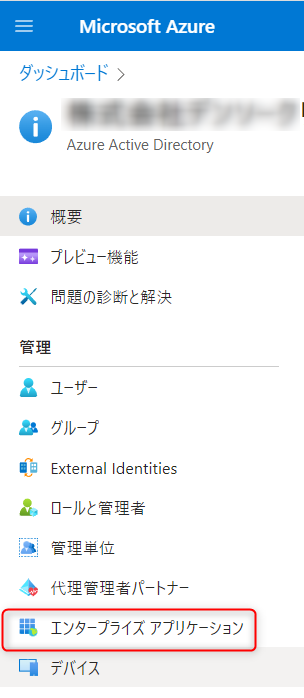

サイドナビから「エンタープライズアプリケーション」をクリックしてください。

遷移後の画面で「新しいアプリケーション」をクリックしてください。

-

遷移後の画面で以下を操作し、「作成」をクリックしてください。

- ②:任意の名前を付けてください。

- ③:こちらをチェックしてください。

-

遷移後の画面で「ユーザーとグループの割り当て」をクリックしてください。

さらに遷移した画面で「ユーザーまたはグループの追加」をクリックしてください。

-

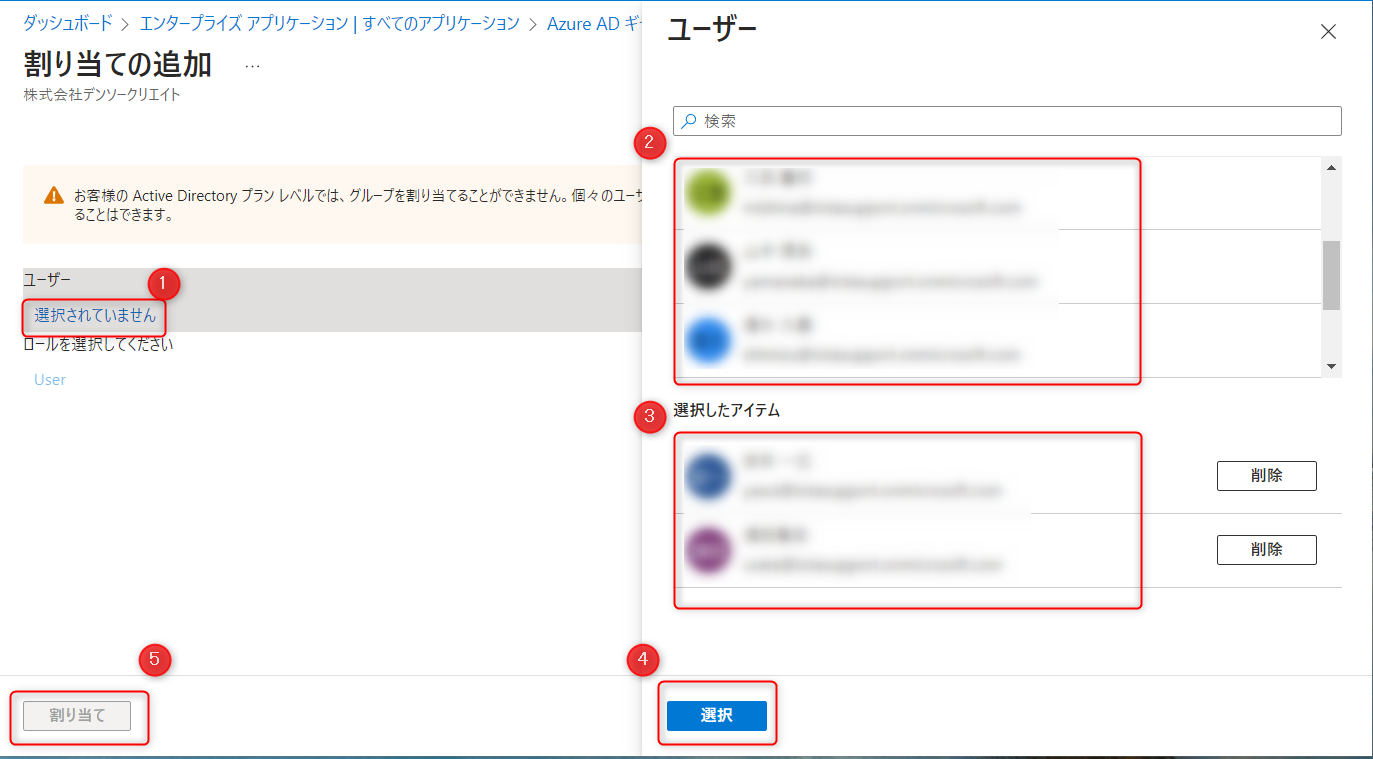

遷移後の画面で以下を操作し、ユーザーを追加してください。

- ①をクリックすると右に設定ダイアログが表示されます。

- ②から対象のユーザーを選択してください。選択すると③に表示されます。

- ④の「選択」をクリックすると⑤が有効化されます。⑤をクリックしてください。

-

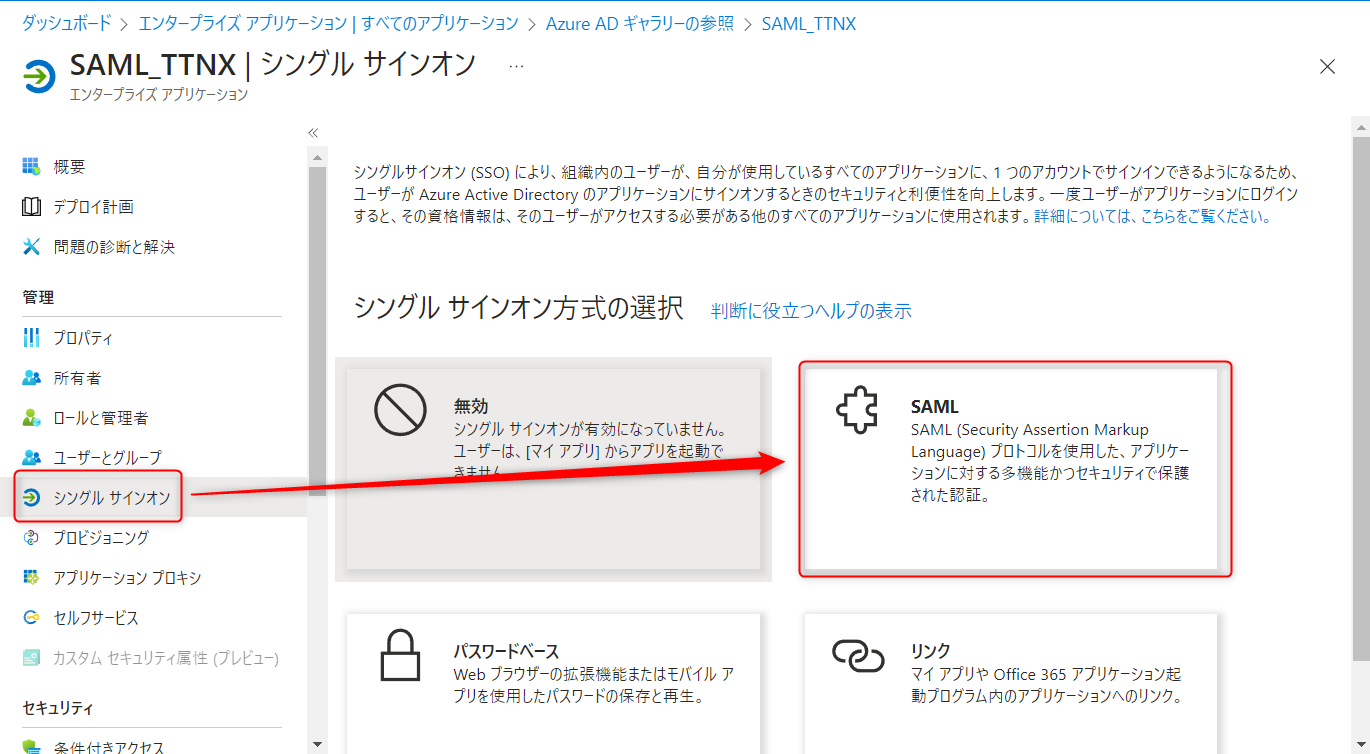

遷移後の画面で以下を選択してください。

-

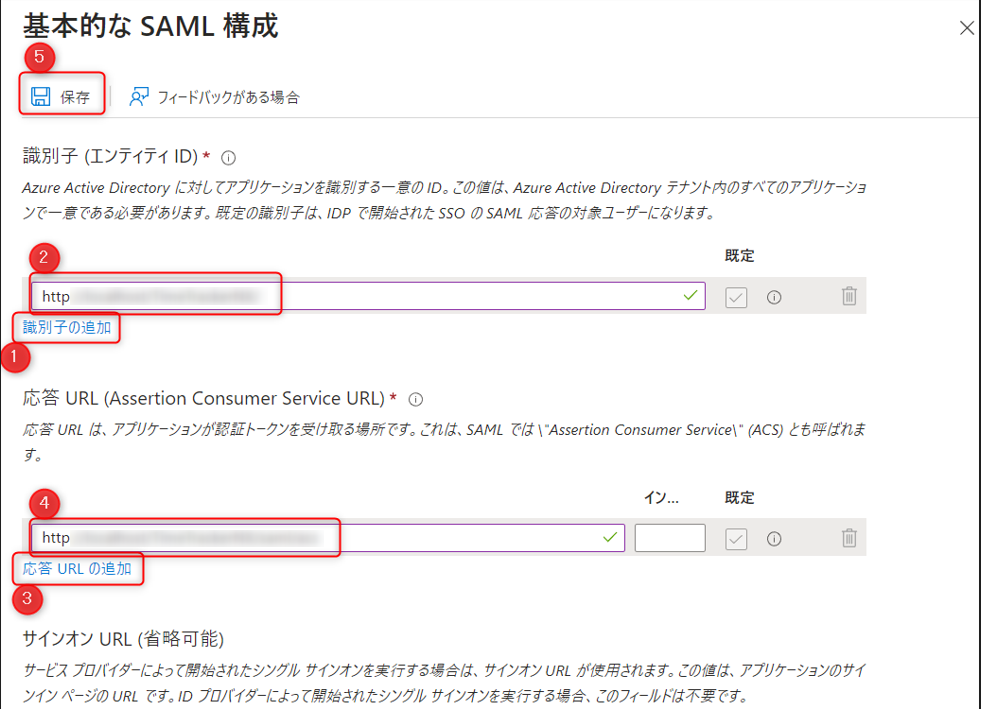

遷移後の画面で「設定」をクリックしてください。

さらに遷移した画面で「識別子の追加」をクリックしてください。

-

表示されたダイアログで以下の操作を実施してください。

- ①をクリックし、②に「手順3」で控えた「URL(エンティティID)」を貼り付けてください。

- ③をクリックし、④に「手順3」で控えた「Assertion Consumer Service URL」を貼り付けてください。

- ⑤の保存をクリックしてください。

-

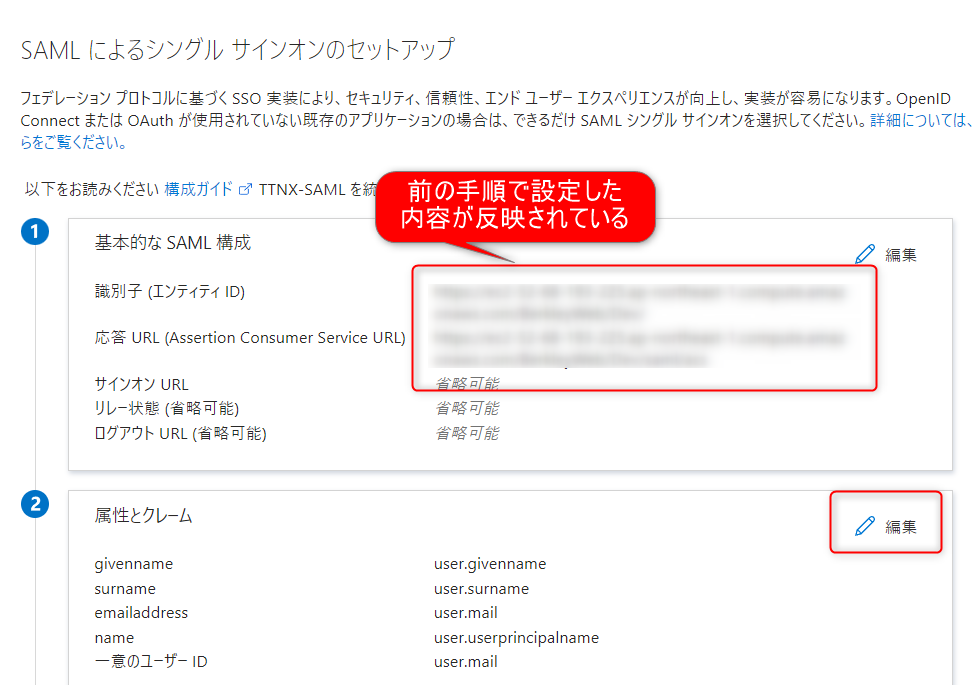

遷移後の画面で、前の手順で設定した内容が反映されていることを確認し、

②「属性とクレーム」の「編集」をクリックしてください。

-

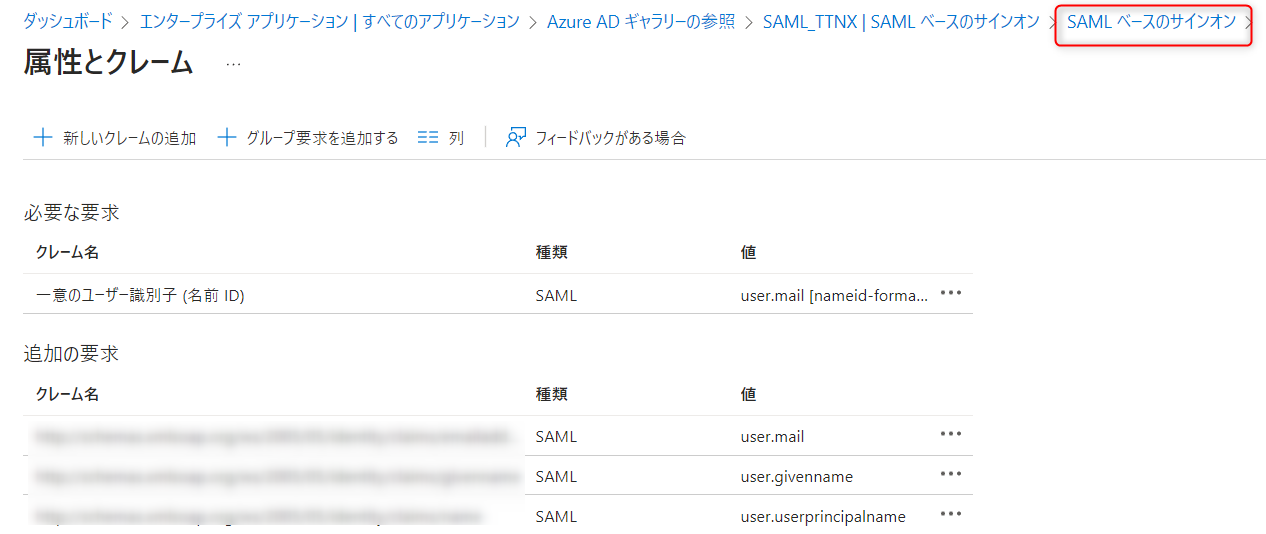

遷移後の画面で「一意のユーザー識別子」をダブルクリックしてください。

表示されたダイアログで「ソース属性」に "user.mail" を入力し、「保存」をクリックしてください。

-

遷移後の画面で「SAML ベースのサインオン」をクリックして画面を移動してください。

-

遷移後の画面で「③ SAML証明書」の 「アプリのフェデレーション メタデータ URL」をコピーしてください。

下記画像の①をクリックすればコピーできます。

-

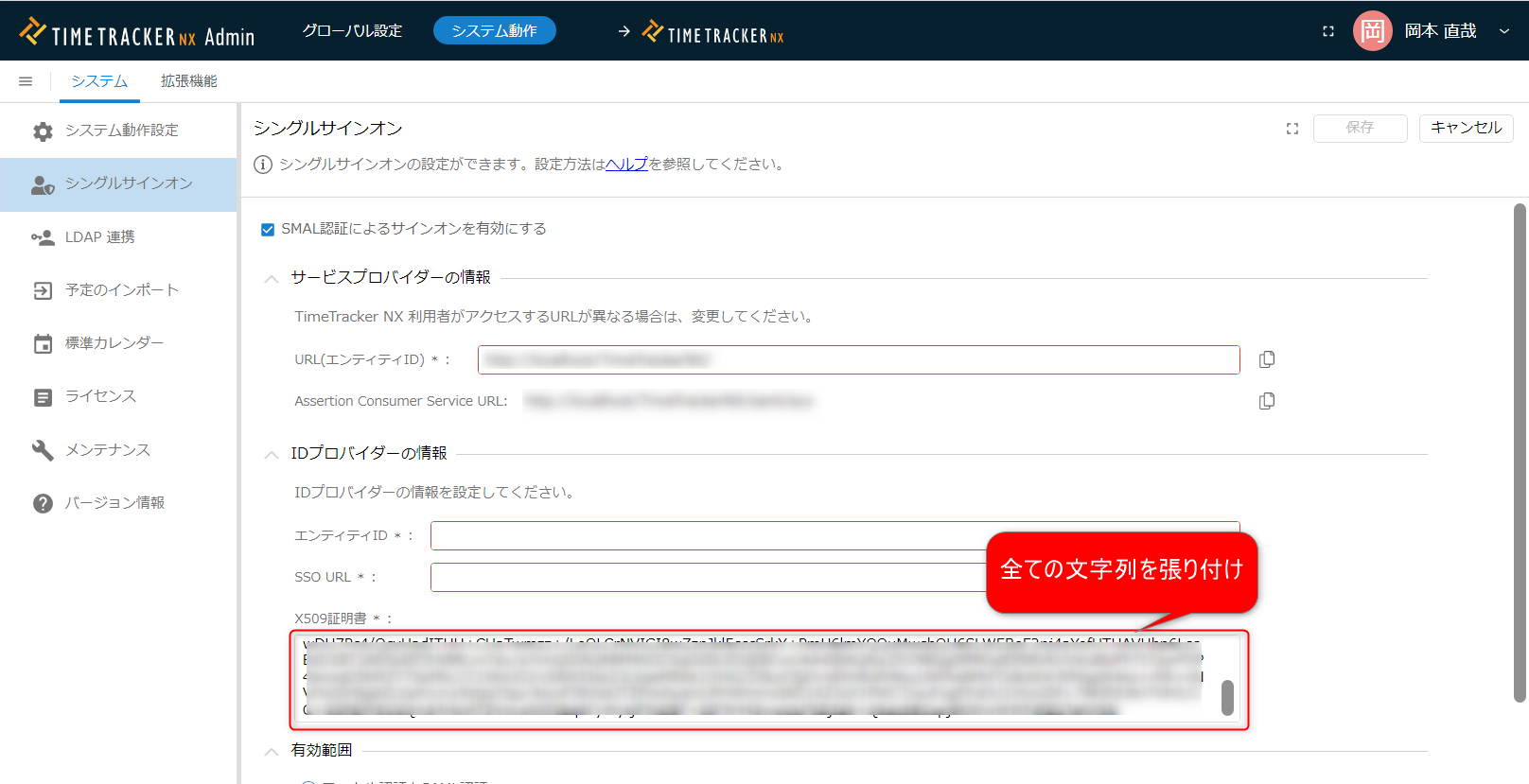

前の手順でコピーしたURLをブラウザで開いてください。

「<X509Certificate>」のキーワードで検索し、「<X509Certificate>」~「</X509Certificate>」の間の文字列をコピーしてください。 ~

~ ここでコピーした文字列を TimeTracker RX の設定画面「X509証明書」に貼り付けてください。

貼り付ける文字列が不足していると正しく認証できません。コピーする範囲を確認してください。

貼り付ける文字列が不足していると正しく認証できません。コピーする範囲を確認してください。 -

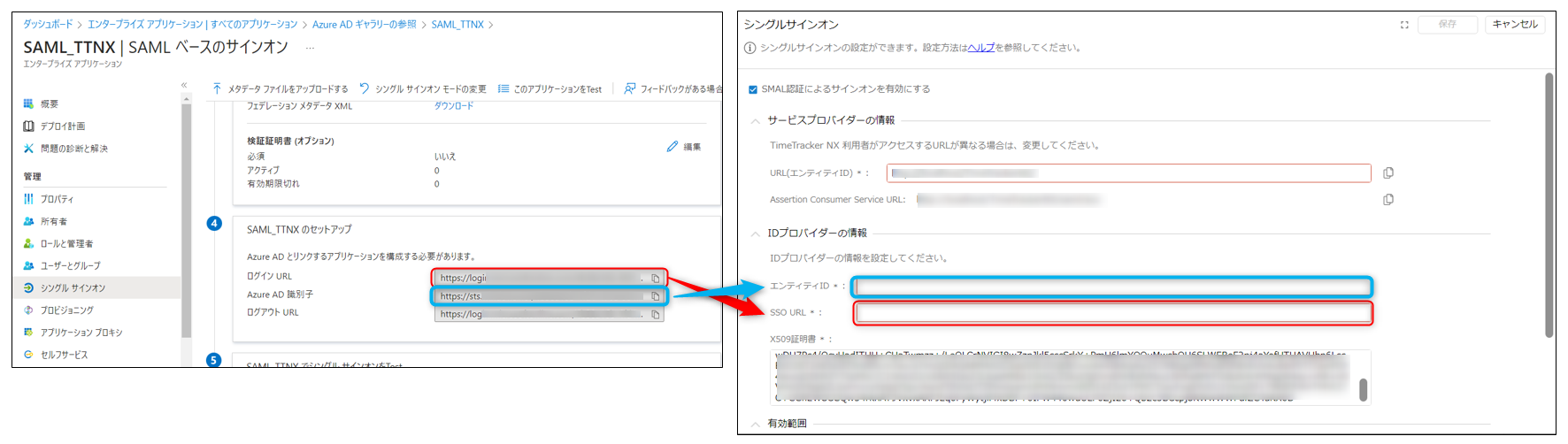

Microsoft Azure AD 設定画面に戻り、「④ [設定したアプリ名]のセットアップ」の以下の項目の値を

TimeTracker RX に貼り付けてください。Microsoft Azure AD の項目 TimeTracker RX の項目 ログインURL SSO URL Azure AD 識別子 エンティティID

-

TimeTracker の設定画面で「有効範囲」が"ローカル認証とSAML認証" にチェックが入っていることを確認し、

「保存」をクリックしてください。 "SAML認証のみ" をチェックしている場合、認証設定を失敗しているとログインできなくなります。

"SAML認証のみ" をチェックしている場合、認証設定を失敗しているとログインできなくなります。まずは「ローカル認証とSAML認証」で正しくSSO連携できることを確認してください。

これで設定は完了です。

次は、正しく設定できているか確認しましょう。

設定内容を確認する

-

一旦TimeTracker RX からログアウトし、管理者権限があるアカウントでログインしてください。

SSO連携を有効にしている場合、以下のログイン画面になります。

②を選択し、TimeTracker RX のアカウントとパスワードでログインしてください。

-

SSO連携を試行するユーザー情報に、連携するためのキーを設定してください。

本試行は、「TimeTracker RX と連携先サービスを設定する」の手順で、

Microsoft Azure AD 画面を操作したユーザーが実施してください。-

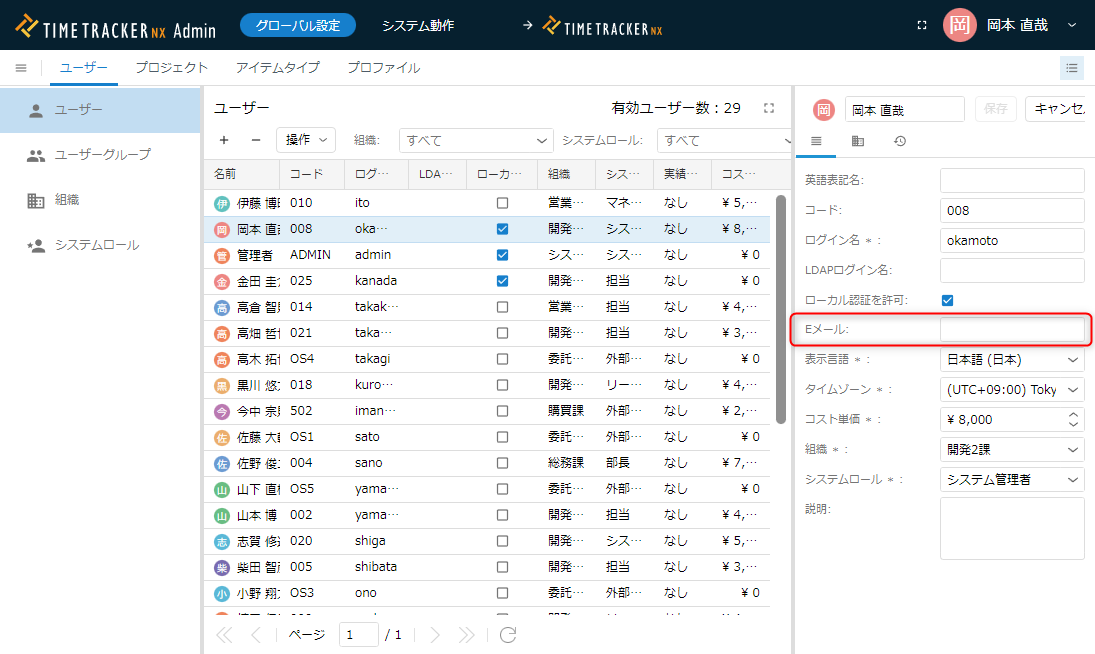

システム管理画面のユーザー一覧を開いてください。

-

ユーザーの「Eメール」�フィールドに、連携する Microsoft Azure AD の「ユーザープリンシパル名」を入力してください。

「ユーザープリンシパル名」はMicrosoft Azure ADの以下の画面で表示された項目です。

-

-

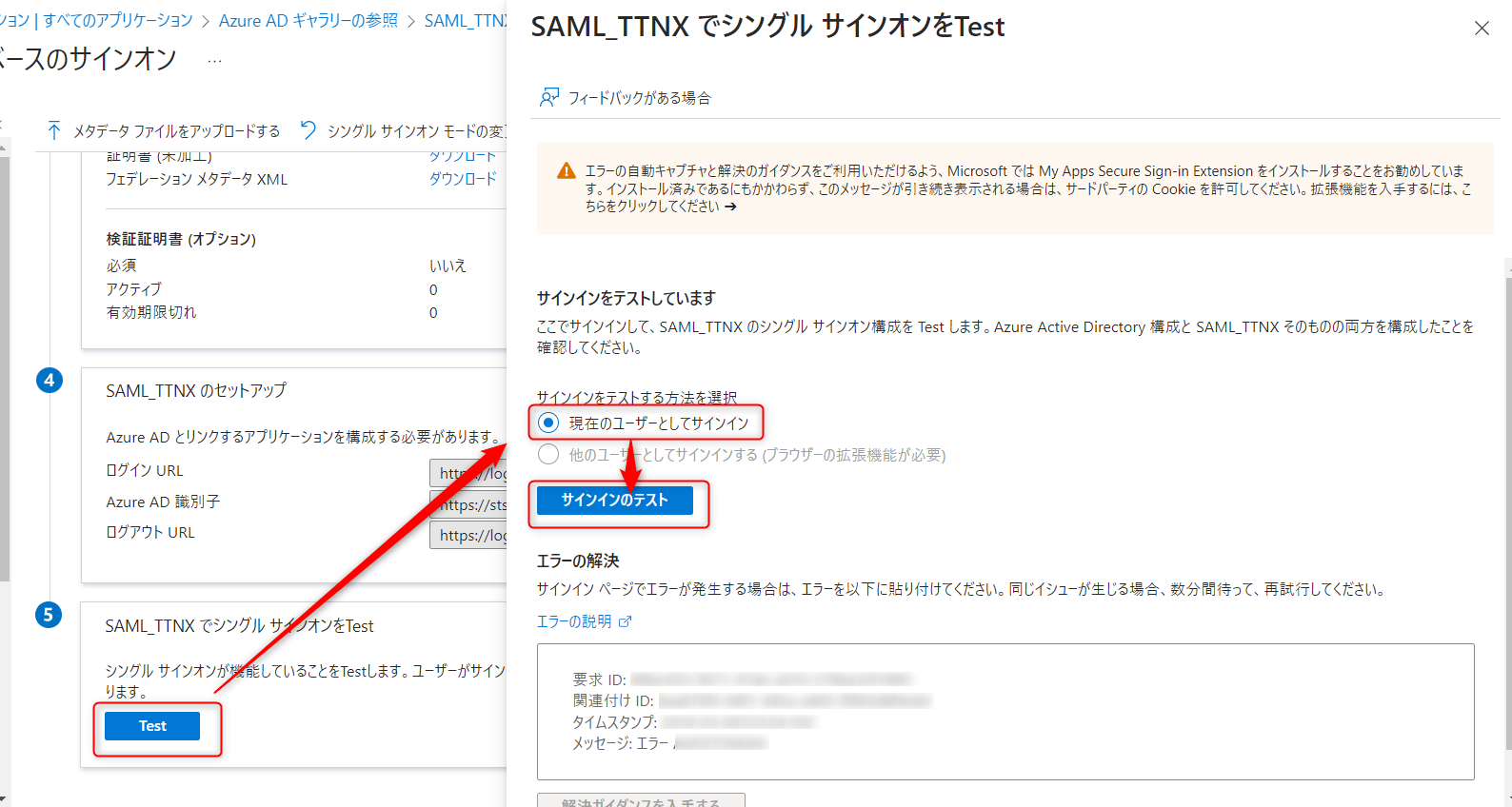

Microsoft Azure AD 設定画面の 「⑤ [設定したアプリ名]でシングルサインオンをTest」の「Test」ボタンをクリックしてください。

TimeTracker RX にログインできれば、設定は成功です。

これでSSOが設定できていることを確認しました。

TimeTracker RX のログイン画面で「組織アカウントでログイン」をクリックしても、ログインできます。

Microsoft Azure AD 画面を閉じても問題ありません。

その後、TimeTracker の設定画面で「有効範囲」を"SAML認証のみ"に切り替えれば、ローカル認証は出来なくなります。

次は各ユーザーに対してSSOを有効にしましょう。

SSOを有効にするユーザーを設定する

各ユーザーに対して SSOを設定します。

以下の2つの手順で設定します。

-

認証先サービスの情報を設定する。

メールアドレスをキーに認証します。

各ユーザーに対して次のリンクと同じ方法で 「Eメール」を編集してください。: 「設定内容を確認するの手順2」 -

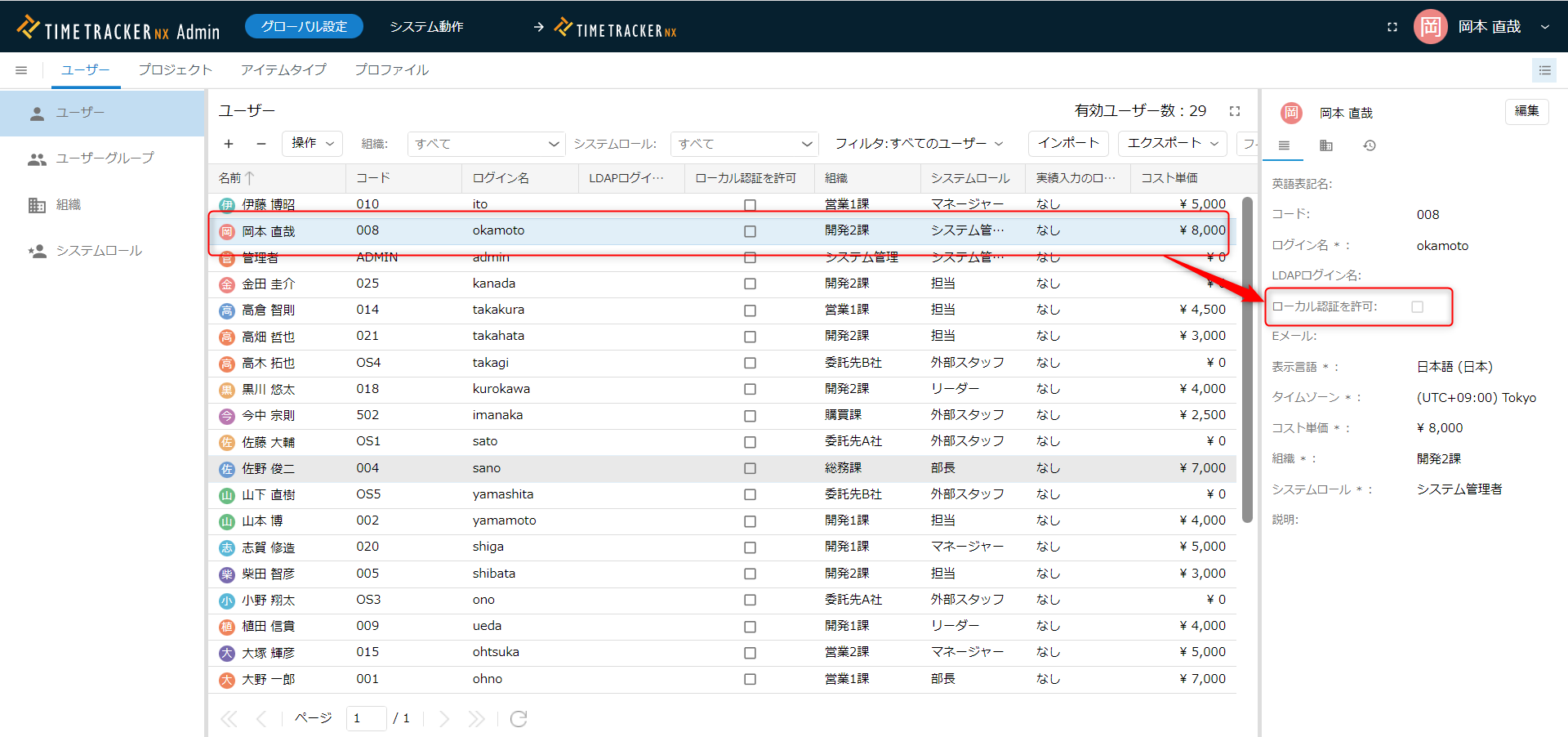

ローカル認証を有効にするユーザーを選定し、有効にする。

ユーザー一覧から対象を選択し、編集画面から「ローカル認証を許可」をチェックしてください。

設定画面からユーザー1人1人を設定するのは手間がかかります。

次のリンクの機能を利用すれば、まとめて設定できます。: 「ユーザー情報をエクスポート/インポートする」

ユーザー設定時の注意事項

- 複数のユーザーに同じEメールアドレスを設定することはできません。

- 「Eメール」が空欄で「ローカル認証を許可」をチェックしていないユーザーはログインできなくなります。

必ずどちらかは設定してください。

- SSO認証先と通信ができなくなった場合など、何らかのトラブルでSSO認証ができなくなる可能性があります。

その場合、本項目を有効にしていないユーザーはログインできなくなるため、

最低1名のユーザーはローカル認証を許可してください。 - 一方、多くのアカウントに対して「ローカル認証を許可」すると、パスワード管理の手間やセキュリティリスクが発生します。

例えば「システム管理権限を持つユーザーに限ってローカル認証を許可する」などの運用をご検討ください。

ローカル認証でログインする方法

SSO認証を有効にするとログイン時に以下の画面が表示されます。

上記赤枠をクリックすると、TimeTracker RX に設定したアカウントとパスワードでログインできます。

SSO認証時の注意事項

SSO認証を有効にする場合の注意点をご紹介します。

(SSO機能を利用されない場合は問題ございません)

HTTPSアクセスを有効にする

本機能を実現するためには SSL認証されたURLにする必要があります。

TimeTracker RX にアクセスする URL が「https」で始まっていることを確認してください。

「SAML認証のみ」利用時に必要な設定

SAML認証を有効にすることで、TimeTracker RX に保存したログイン名とパスワード入力が不要になります。

ただし、そのままでは使えない機能がありますので、以下のどちらかの方法で利用してください。

| 機能 | APIキーを利用する | ローカル認証も有効にする |

|---|---|---|

| Excel連携アドイン | 〇 | 〇 |

| Web API | 〇 | 〇 |

| TimeTracker Reporting | 〇 | 〇 |

| TimeTrakcer Analytics | 〇 | 〇 |

| モバイル端末からの実績工数入力 | × | 〇 |

各設定に必要な内容を以下に示します。

- APIキーを利用する方法

アカウント名とパスワードの代わりに「APIキー」を使って認証する方法です。

詳細は「APIキーを生成する」を参照ください。「モバイル端末からの実績工数入力」を使わない場合は、「SAML認証のみ」の運用が可能です。 - ローカル認証も有効にする方法

- 利用する範囲により、以下のどちらかを設定してください。

- 全ユーザーのローカル認証を有効にする場合:

TimeTracker の設定画面(リンク先手順のNo.20)で、「有効範囲」を "ローカル認証とSAML認証"にしてください。 - 機能を利用したい方に絞って、ローカル認証を有効にする場合:

「SSOを有効にするユーザーを設定する」の手順で、対象ユーザーの「ローカル認証を許可」をチェックしてください。

- 全ユーザーのローカル認証を有効にする場合:

- 対象機能を利用する時は、TimeTracker RX に設定したアカウント名とパスワードを入力してください。

- 利用する範囲により、以下のどちらかを設定してください。

認証サーバーに接続できない問題に備える

何らかのトラブルで SSOができなくなった場合、以下のいずれかの方法で SSOを無効化してください。

- ローカル認証もできるユーザーがログインし、SSOを無効化する。

- 強制的にSSOを無効化する。

1で対応できるよう設定することをお勧めします。

1.ローカル認証もできるユーザーがログインし、SSOを無効化する

次のリンクの手順でログインします。: 「ローカル認証でログインする方法」

シングルサイ�ンオンの設定画面で「SAML認証によるサインオンを有効にする」のチェックを外してください。

次のリンクの手順で初期化してください。: 「パスワードを変更する」

2.強制的にSSOを無効化する

TimeTracker RX のサーバーPCに格納した設定ファイルを更新し、SSOを無効化する方法です。

以下の手順で解消してください。

-

TimeTracker RX インストールフォルダ直下にある「appsettings.json」を開いてください。

-

「sso」というキーワードで検索し、以下の value を"true"にしてください。

"Saml": {

"ForceDisableSamlSso": false, ← ここを変える

"UseIdpSession": true

}, -

TimeTracker RX のログイン画面を再度開いてください。

既に開いている場合はブラウザを再読み込みしてください。

TimeTracker RX に設定したログインアカウントとパスワードでログインできます。

問題が解消した後、手順2で変更した値を元に戻してください。